The flag format is HITCON{md5(PASSWORD).lower()}.

https://raw.githubusercontent.com/hitcon2014ctf/ctf/master/ggyy-99b3ed3ed5e2a293c697784ac94ee8c6.pcap

https://www.dropbox.com/s/d6bpgcsk1flbfyt/ggyy-99b3ed3ed5e2a293c697784ac94ee8c6.pcap

給了個 pcap ,提示說要取得 FLAG 這個 User 的密碼

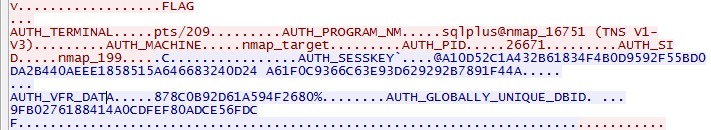

用 Wireshark 找到 FLAG 字串出現處:

透過 Google 搜尋 AUTH_SESSKEY 等字串,可以發現這是 CVE-2012-3137:

Oracle Database 的 o5logon 協定,在知道使用者名稱的情況下,可以取得該使用者的 session key 跟 salt,並透過暴力破解的方式得到使用者密碼

從封包取出對應的 session key 及 salt,組合成破解需要的檔案格式:

FLAG:$o5logon$A10D52C1A432B61834F4B0D9592F55BD0DA2B440AEEE1858515A646683240D24A61F0C9366C63E93D629292B7891F44A*878C0B92D61A594F2680

接著用 JTR (John the Ripper) 來進行破解

官方版本的 JTR 並不支援 o5logon,需要使用 jumbo 版本的 JTR

跟其他幾位隊友跑了一陣子,得到三組不同的 password ...

m3odbem3odham3owen

但這三組密碼 hash 的結果都不是正確的 Flag

由於得到的密碼都是 m3o 開頭的六位英數組合,我決定生成一個 m3o 開頭的字典檔來測試

結果又得到一組不一樣的密碼: m3ow00,但這次 hash 出來就是正確的 flag 了

Flag: HITCON{50919e2b7f4cc82235ccf948d36c2dfd}